Verschlüsselter Dateiversand im Browser mittels Whisply

Zum ersten Dezember veröffentlichte die Secomba GmbH (die Firma hinter BoxCryptor) ihren neuesten Spross Whisply. Whisply ist eine (Early Access) Webapplikation die über die „Link/Datei-freigeben“ Funktion bekannter Filehoster eine zusätzliche Sicherheitsebene stülpt.

Funktionsweise von Whisply

Man wählt beliebige lokal vorliegende Dateien über die Whisply Webseite aus und entscheidet sich dafür einen der momentan drei unterstützten Cloudspeicher Dropbox, Google Drive oder OneDrive für das weitere Vorgehen zu verwenden. Nach der obligatorischen oAuth Authentifizierung, erhält Whisply die Erlaubnis auf Dateien im freigegebenen Account zuzugreifen.

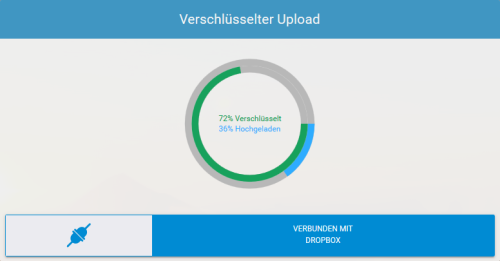

Bevor die Daten jedoch durch den Äther wandern, wird im Browser zunächst eine clientseitige Verschlüsselung der Dateien durchgeführt. In der Cloud landen also letztendlich nur verschlüsselte Dateien.

Nun kann der Benutzer entscheiden, wie er den Link zu diesen Dateien versenden möchte und wählt, ob ein Empfänger lediglich einen Link oder aber noch einen zweiten Faktor (Pin oder Passwort) zum Öffnen benötigt.

Nach dem Aufruf des Links auf der Empfängerseite und ggf. Eingabe des zweiten Faktors, beginnt der Download der Datei und die Entschlüsselung im Browser. Erst wenn beides abgeschlossen ist, öffnet der Browser den „Datei Speichern“ Dialog und legt die empfangenen Dateien – jetzt unverschlüsselt – auf dem Rechner des Empfängers ab.

- Dateien auswählen

- Verschlüsseln und versenden

- Security Level wählen

- Link versenden

- SMS versenden

- Pin versenden

Vorteile und Nachteile von Whisply

Die Idee hinter Whisply gefällt mir. Oft versende ich Dateien über die „Link teilen“ Funktion von Dropbox und freue mich jetzt über die zusätzliche Sicherheitsschicht, die mir Whisply für sensible Daten bietet. Schade ist jedoch, dass man keine Dateien auswählen kann, die bereits in der eigenen Dropbox/OneDrive/Google Drive liegen, sondern dass diese stets noch einmal separat verschlüsselt und dann via Anbieter-API hochläd. Das kann bei langsamen Verbindungen natürlich etwas dauern. Da das Größenlimit momentan allerdings bei 12MB liegt, ist dieses Manko natürlich kalkulierbar. Eine andere Lösung wird hier auch nicht so leicht implementierbar sein, da die Verschlüsselung natürlich auf dem eigenen Rechner erfolgen muss, um echte Ende-zu-Ende Verschlüsselung zwischen Sender und Empfänger erreichen zu können. Würde die Verschlüsselung auf den Secomba Servern durchgeführt werden, dann hätten sie den privaten Schlüssel zu meinen Dateien und das wollen wir ja nicht, oder?

Dass sowohl auf Sender als auch auf Empfängerseite keine Browserplugins nötig sind, ist ebenfalls toll. Alles läuft direkt im Browser und greift auf die Web Cryptography API des Browsers zu, einem offenen W3C Standard.

Lediglich die Userführung ist in dieser Early-Access Version (anscheinend das 2015er äquivalent zum „Beta“-Bändchen) noch etwas ruppelig. So kann ich mich durch den „Wizard“ zwar immer weiter voran klicken, aber beispielsweise bei der Wahl meines Sicherheitslevels (mit Pin/Passwort oder ohne) nicht umentscheiden und müsste hier komplett derzeit von vorne beginnen. Außerdem wäre es schön Links erzeugen zu können, die nach x Stunden, ab Zeitpunkt y oder nach z-maligem Aufruf nicht mehr dechiffrierbar sind und optional dann gleich aus meinem Cloudspeicher gelöscht werden.

Ich habe aber ein gutes Gefühl, dass Secomba hier nachbessern wird und freue mich auf neue Features.