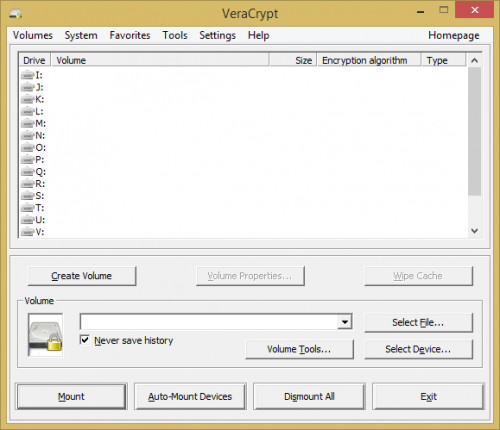

VeraCrypt der TrueCrypt Nachfolger/Ersatz

Nachdem die Entwickler von Truecrypt das Ende ihrer Arbeit am beliebten Verschlüsselungsprogramm Truecrypt Anfang Juni bekanntgaben, mochte man anhand der ungläubigen Kommentare im Internet das Gefühl haben, dass eine Welt zusammenbreche. Natürlich ist es sehr schade um Truecrypt, welches ich seit Jahren dazu verwende, um meine Arbeits-USB Festplatten zu verschlüsseln, aber der immer größer werdende Abstand zwischen den Releases deutete doch bereits seit einigen Jahren darauf hin, dass hier nicht mehr mit dem gleichen Enthusiamus gearbeitet wurde wie noch zu Zeiten von Windows XP (für das Truecrypt laut Aussage der offiziellen Homepage eigentlich entwickelt wurde).

Kann man Truecrypt weiterhin verwenden?

Natürlich ist hier keine Welt zusammengebrochen. Selbstverständlich kann man Truecrypt noch immer problemlos weiter verwenden, denn die Version 7.1a ist noch immer verfügbar. Außerdem lässt der andauernde Security Audit des Truecrypt Quellcodes bisher keine absichtlichen Fehler oder Hintertüren vermuten, sondern fand nur Mängel, deren Behebung für gewiefte Programmierer kein unüberwindbares Hindernis darstellen sollte. Der weiteren Nutzung von Truecrypt steht momentan also nichts im Wege – theoretisch.

Eine Alternative für TrueCrypt

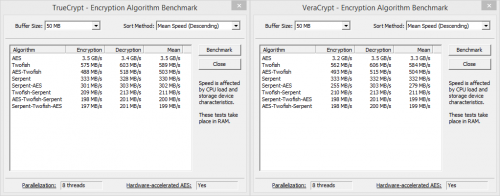

Genau hier liegt nämlich die Crux, denn nicht viele Menschen haben Verständnis für das komplexe Softwarekonstrukt und noch weniger für die dahinter steckende Kryptographie, so dass eine Korrektur der gefundenen Fehler im TrueCrypt Code, sich schwierig darstellen könnte. Doch da gibt es doch noch VeraCrypt, den Code-Fork, der TrueCrypt wie ein Ei dem anderen ähnelt, aber im Bereich der Hashfunktionen die Sicherheit durch eine um ein Vielfaches höhere Anzahl an Iterationen erhöhen möchte.

For example, when the system partition is encrypted, TrueCrypt uses PBKDF2-RIPEMD160 with 1000 iterations whereas in VeraCrypt we use 327661. And for standard containers and other partitions, TrueCrypt uses at most 2000 iterations but VeraCrypt uses 655331 for RIPEMD160 and 500000 iterations for SHA-2 and Whirlpool.

Wäre IDRIX, die Firma hinter VeraCrypt, dann nicht prädestiniert dafür? Bisher waren ihre Änderungen am Code wohl eher kosmetischer Natur, doch da IDRIX auch angab neue Hash-Algorithmen einbauen zu wollen, kann man nur hoffen, dass sie im gleichen Atemzug auch die erkannten Fehler beheben, ggf. die Kompatibilität mit neuen Betriebssystemversionen aufrecht erhalten werden und alles dafür tun, dass die Idee Truecrypt weiterlebt. Das wäre mir und sicherlich auch vielen anderen Nutzern einen angemessenen Geldbetrag Wert, denn weitere derart ausgiebig getestete Programme mit ähnlichem Funktionsumfang, vergleichbarer Geschwindigkeit und Kompatibilität mit anderen verschiedenen Betriebssystemen, findet man eigentlich nirgends.

Gibt es etwas, das man vor dem Umstieg auf VeraCrypt beachten sollte?

Mounten dauert länger – Das Mounten und Unmounten von Containern unter VeraCrypt dauert deutlich länger (in meinem Test 15s gegenüber 1s). Bei der anschließenden Arbeit auf den gemounteten Containerdateien, konnte ich jedoch keinen Geschwindigkeitsunterschied feststellen.

Inkompatibilität – TrueCrypt und VeraCrypt Container sind auf Grund der unterschiedlichen Hashwertberechnungen zueinander inkompatibel und es gibt momentan keinerlei Möglichkeit Container zu konvertieren.

Persönliche Paranoia – VeraCrypt ist ein Code-Fork, aber niemand kann garantieren, dass dort nicht Lücken in den abweichenden Quellcode eingebaut wurden. Das ist zwar unwahrscheinlich, aber nicht unmöglich. Wer sicherheitsrelevante Daten schützen möchte, sollte deswegen besser den Security Audit TrueCrypts abwarten und eher nicht wechseln.

Fazit

Ich bleibe noch ein paar Monate bei TrueCrypt und warte das Ergebnis des Security Audits ab. Sollte VeraCrypt dessen Ergebnisse dazu verwenden seinen eigenen Quellcode zu korrigieren, dann werde ich mehr als bereitwillig wechseln.

Ein Copyright am Ende der Seite von VeraCrypt ist wenig vertrauenswürdig. Zudem scheint diese Firma ihren Sitz in Übersee zu haben (Kanada?)

Die Firma hinter VeraCrypt kommt aus Frankreich, Paris… nicht aus Übersee.

Ich werde auch das Ende des Audits abwarten… allerdings lockt die bessere Verschlüsselung jetzt schon.

Die Frage ist nur, ob ein Unternehmen aus FR so unabhängig sein kann und keine Hintertüren etc. einbauen wird (nur um es klar zu stellen, einem deutschen Unternehmen würde ich auch nicht trauen).

Ich werde daher das Schweizer Projekt TCnext auch im Auge behalten. Diese warten nämlich auch das Ende des Audits ab, bevor Sie einen Fork von TC erstellen.

Es kann auf Jahre keinen Nachfolger für TC geben! Sollte das Audit nichts Negatives ergeben, bleibt TC das Mittel der Wahl. Denn JEDER Nachfolger müsste erst einem solchem Audit unterzogen werden, bevor er in die Fußstapfen von TC treten könnte. Gerade in der heutigen Zeit MUSS jeder TC Nachfolger als unsicher betrachtet werden. NSA und Co werden notfalls mit Gewalt verhindern wollen, das es sichere Chiffriersoftware gibt. TC gilt bis dato als sicher! Finger weg von „Nachfolgern“. Uwe

Irgendeiner Instanz muss man schlussendlich sein Vertrauen schenken. Die TC Macher haben es deutlich gemacht, dass sie nicht weiter am Quellcode arbeiten werden. Ein Fork ist wohl aus lizenzrechtlichen Gründen auch nicht ganz so einfach. Werden also Lücken entdeckt, die nicht gefixt werden, dann kann ich die Verschlüsselung auch gleich ganz sein lassen.

Hallo Kolja,

ich bin seit langem Nutzer von TC. Jetzt bin ich mir nicht sicher ob ich wechseln soll oder nicht ?! Was hast du für Erfahrungen mit VC ? Taugt es auch für Partitionsverschlüsselung ?

Ich habe meine Systempartition bisher weder mit TrueCrypt noch sonst etwas anderem verschlüsselt (Verschlüsselte Systempartitionen und SSDs sind so ein Thema das sich gegenseitig beißt).

Aber ob du nun VC oder TC nutzt macht im täglichen Gebrauch keinen Unterschied. Du wirst beim Mounten einen Zeitunterschied feststellen, danach konnte ich aber keinen Geschwindigkeitsunterschied bei der täglichen Arbeit bemerken.

Aber ernsthaft: Bevor du nicht im Internet auf einschlägigen Newsseiten liest: „Truecrypt unsicher, gehackt, geknackt, deine Daten sind für alle offen“ brauchst du dir mMn keine Sorgen machen und kannst es auch weiterhin in deinem Workflow verwenden.

Danke Herr Engelmann,

ich werde erstmal TC weiternutzen. Ihr Blog ist echt hilfreich ! Weiter so

Die Krux:

Quelloffenheit ist die Voraussetzung zur Überprüfung der Funktionalität von Software.

Allerdings nur die Voraussetzung zu einer exakten Analyse nach fachlichen Kriterien.

Leider gibt es die verbreitete Annahme, daß das Mekrmal quelloffenheit an und für sich bereits ein höheres Sicherheitsniveau gegenüber unerwünschten Eigenschaften gewährleiste.

Eine freiwillige stete Überprüfung in der Gemeinschaft der Entwickler erfolgt allerdings unstrukturiert. Teilweise hochprofessionell, teilweise im Zusammenhang mit Hochschulprojekten, teilweise durch hochgradig produktive Autodidakten, teilweise aber ggf. auch durch getarnte Experten, die in Wirklichkeit für Industrie oder Behörden arbeiten.

Man muß schon sehr tief in ein größeres Open Source Projekt einsteigen, um solche intransparenten Aktivitäten überhaupt zu erkennen.

Jeder, der ein paar Gedanken daran verschwendet, ahnt:

– die oft beschworene „Open Source Gemeinde“ nach Art einer altruistischen Verbindung fleißiger und fähiger transparent gesinnter Menschen gab es und gibt es zwar im Sinne zufälliger und oft temporärer gemeinsamer Arbeit an bestimmten Softwarethemen, allerdings sind die Anstrengungen eher zufällig verteilt.

– kein Außenstehender kann diese Themen schnell durchdringen und verstehen

– es ist für einen Softwareentwickler, sei es privates Interesse, sei es wissenschaftliche oder berufliche Arbeit, grundsätzlich meistens viel spannender, neue Entwicklungen voranzubringen als sich mit der sehr aufwendigen Arbeit der Analyse bestehenden Codes zu beschäftigen

– natürlich ist es möglich, offensichtliche Fehler in Software zu finden

– wenn nun ein großer Geheimdienst die Fähigkeit zum Nutzen von Schwächen weit verbreiteter Software erlangen möchte, dann wird er mehrere Dinge gleichzeitig tun.

a) Fachleute mit theoretischem Know How zu allen Kryptogaphiethemen beschäftigen

b) Methoden zur Nutzung bekannt werdender Schwachstellen aufspüren

c) Desinformation betreiben, Verwirrung stiften, Vertrauen sabotieren

d) zur Verbreitung von Code mit nicht offensichtlichen Schwächen beitragen

Fazit:

Je komplexer ein kryptographischer Kommunikationsweg ist, bei dem eine bestimmte Software ja immer nur 1 Komponente von vielen ist, je vielfältiger die genutzten Schnittstellen, desto schwieriger die Analyse und Bewertung, niemand kann die möglichen Szenarien allein überblicken.

Daher gibt es nur einen Weg, um private Kryptographie zu stärken:

Reduktion auf das Wesentliche, erhebliche Vereinfachung der für den gewünschten Einsatz erforderlichen Mittel.

Bezugnehmend auf eine Anwendersoftware bedeutet das:

Eine Software im Hinblick auf die Überprüfbarkeit hin entwickeln, Überprüfbarkeit und Transparenz sind weit wichtiger.

Dem ist praktisch nichts hinzuzufügen 🙂

Hallo, sehr interessanter Artikel + ebenso interessante Kommentare. Meine Frage: wie ist das eigentlich mit der Hardware und Verschlüsselung. Ich habe eine Festplatte, die aus zwei Partionen besteht: System als SSD + Privat als HDD. Nun möchte ich gerne die komplette Festplatte Verschlüsseln. Ist das a) möglich und b) kann es Probleme geben, da eine Partition eine SSD-Partition ist?

Wie bitte? „Eine“ Festplatte besteht aus einer SSD Partition und einer HDD Partition? Wie ist das technisch möglich?

Hallo Kolja, danke für Deine Informationen zu TrueCrypt.

Ich habe mir das Thema aus 2014 auf Wiedervorlage gelegt in der Hoffnung, dass es nun neue Erkenntnisse gibt aus einem weiteren Sicherheitsaudit. Leider habe ich hier nun bisher keine neuen Beiträge dazu lesen können.

Könntest Du evtl. etwas aktuelles (wenn Dir dazu Informationen vorliegen) Neues zu diesem Thema schreiben.

Für mich stellt sich die Frage, ob ich weiterhin TrueCrypt verwenden soll (kann) oder ist es „im Prinzip“ unsicher und ich sollte eine andere Software für die Verschlüsselung verweden.

Wäre super wenn ich eine Antwort von Dir bekomme.

Vielen Dank im Voraus

Grüße

Oli

Nun, mittlerweile ist das Security Audit durch (seit ca 1 1/2 Monaten oder so). Es wurden keine absichtlichen Lücken oder Schwächungen der kryptografischen Funktionen gefunden, die darauf deuten, dass es eine Hintertür in Truecrypt gäbe. Es gab zwar ein paar kleinere Unzulänglichkeiten, die jedoch nicht als gravierend eingestuft wurden. Die meisten dieser Fehler wurden von den VeraCrypt Machern bereits in ihrem TrueCrypt Fork behoben, die ganze Diskussion würde ich mit „Alles ok, ihr könnt TrueCrypt beruhigt weiter nutzen“ zusammenfassen.